Como reforçar a segurança da verificação em duas etapasO que é segurança da informação?

Empresas famosas como Samsung, Nvidia, Mercado Livre e Microsoft tiveram dores de cabeça com o Lapsus$. O grupo não só afirma ter invadido servidores dessas companhias, como está vazando dados confidenciais – e sem cobrar nada por eles, resultando em um alcance maior. Nesta terça-feira (22), a lista cresceu com a Okta, focada em serviços de autenticação, gerenciamento de usuários e acesso a servidores. Em seu site oficial, ela diz ter mais de 15 mil clientes, incluindo Nasdaq, Zoom, HP Entreprise, FCC (equivalente à Anatel nos EUA) e Experian (dona da Serasa há dez anos).

Okta vs. hackers do Lapsus$

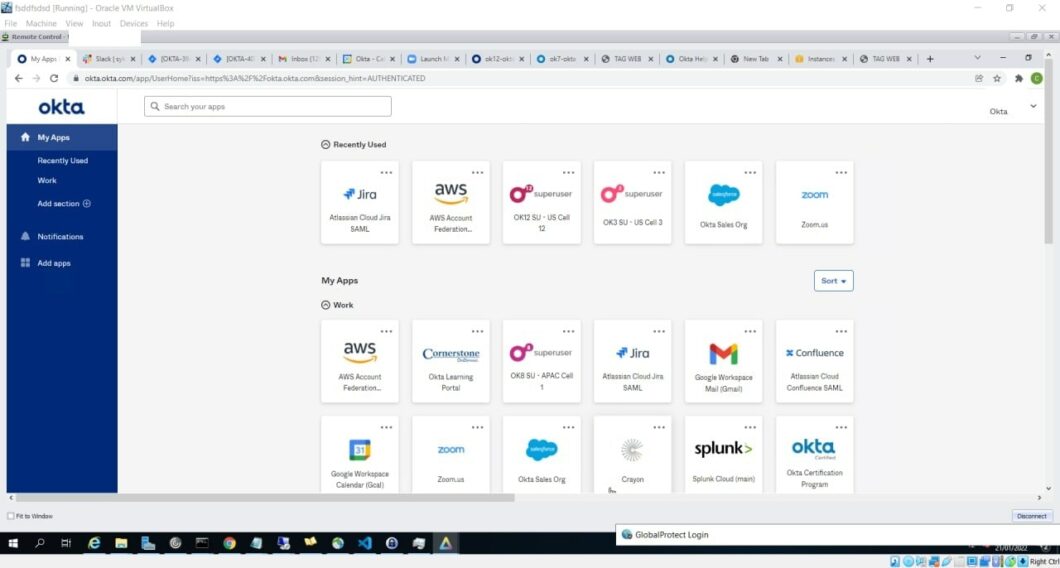

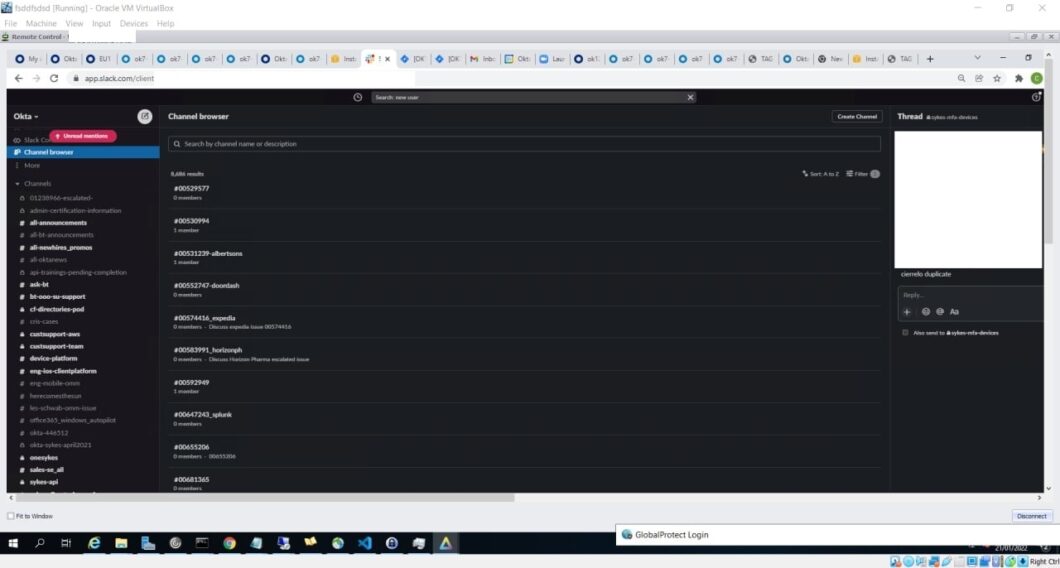

Hoje, em seu canal no Telegram, o Lapsus$ divulgou prints de sistemas internos da Okta. Os hackers deixam claro que não acessaram nem roubaram nenhum dado da empresa, porque o foco deles “estava APENAS nos clientes”. A Okta respondeu em comunicado: o diretor de segurança, David Bradbury, afirma que os serviços da empresa “não foram invadidos e permanecem totalmente operacionais”. Ele garante que os clientes não precisam tomar nenhuma ação corretiva. O executivo explica que, em janeiro de 2022, a Okta teria detectado uma “tentativa malsucedida” de hackear a conta de um engenheiro de suporte ao cliente, que trabalhava para um fornecedor terceirizado. Em outra mensagem no Telegram, o Lapsus$ respeitosamente discordou: Voltando ao comunicado, David conta que o caso foi investigado por uma empresa de análise forense. Segundo ela, “houve uma janela de cinco dias entre 16 e 21 de janeiro de 2022, em que um invasor teve acesso ao notebook de um engenheiro de suporte”. O Lapsus$ diz que não invadiu o laptop de ninguém, e sim um thin client – isto é, um tipo de computador com hardware simples que precisa de um servidor central para funcionar de forma completa. Muitas empresas adotam thin clients porque eles são mais baratos, porém eles dependem da conexão ao computador central para operarem direito.

Lapsus$ faz acusações e reage com “kkkkk”

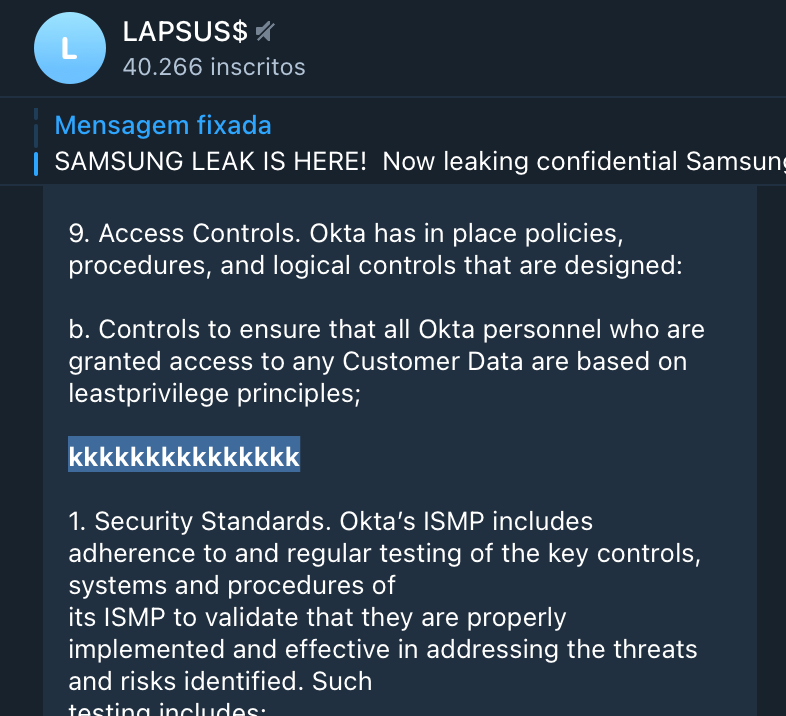

Para dar mais contexto, a Okta explica o nível de acesso oferecido aos engenheiros de suporte. Eles não conseguem fazer download dos bancos de dados de clientes, nem obter senhas de acesso; no entanto, “podem facilitar a redefinição de senhas e fatores de autenticação multifator para usuários”. Os hackers afirmam que “redefinir senhas e MFA resultaria no comprometimento completo de muitos sistemas de clientes”. A Okta tem uma documentação com seus princípios de segurança e privacidade. Ela mantém um ISMP (Programa de Gerenciamento de Segurança da Informação) com diversas características, incluindo avaliações internas de risco; orientações do NIST, órgão semelhante ao Inmetro nos EUA; e diversas certificações ISO. Os hackers citam esse trecho no Telegram e argumentam que “guardar chaves da AWS no Slack não atenderia a nenhum desses padrões”. E na documentação, a Okta garante manter controles para que funcionários recebam acesso a dados de clientes “com base nos princípios do menor privilégio”. Isso significa autorizar a ver somente informações essenciais para a função da pessoa – o que não incluiria, por exemplo, chaves da AWS fáceis de se obter no Slack. O Lapsus$ também citou esse trecho, dando um toque de brasilidade e reagindo apenas com “kkkkkkkkkkkkkkk”. (São 15 k’s, caso você tenha curiosidade em saber.) No comunicado ao público, o diretor de segurança informa que a Okta ainda está investigando o caso, “incluindo a identificação e contato com os clientes que podem ter sido afetados”. Ele completa: “levamos muito a sério nossa responsabilidade de proteger e proteger as informações de nossos clientes”. O executivo também dá a entender que os prints vazados pelo Lapsus$ são legítimos. Risos.